Por Cécile Schilis-Gallego

Traducción: Sophie Stuber

A pesar de los repetidos escándalos, la industria global de la ciber vigilancia continúa suministrando a México tecnologías cada vez más invasivas, asistida por intermediarios bien conectados. Varios periodistas han sido blanco de estas herramientas, pero las autoridades mexicanas siguen indiferentes. Veracruz, el estado con el recuento más alto de periodistas asesinados, incluida Regina Martínez, incluso utilizó una sofisticada unidad de espionaje para monitorear a los periodistas.

Resultados clave

- Un análisis forense realizado por el Laboratorio de Seguridad de Amnistía Internacional muestra que el editor en jefe de la revista mexicana Proceso, Jorge Carrasco, fue atacado en 2016 con el software espía Pegasus, vendido por la empresa israelí NSO, mientras trabajaba en los Papeles de Panamá. . Es el décimo periodista que se sabe que ha sido blanco de esta tecnología en México.

- En Veracruz, el estado mexicano con el recuento más alto de periodistas asesinados, se creó una unidad de espionaje de última generación a fines de la década de 1990. Los analistas de inteligencia mantuvieron archivos sobre periodistas, activistas y opositores políticos detallando sus relaciones profesionales, afiliaciones políticas y orientación sexual, utilizando una vasta red de informantes pagados y tecnología de vigilancia.

- Ex empleados de la empresa italiana Hacking Team dan un relato exclusivo de cómo la tecnología de cibervigilancia en la que trabajaban fue repetidamente mal utilizada en México, incluso contra periodistas.

- Según las autoridades estadounidenses, los propios carteles de la droga han tenido acceso a herramientas de cibervigilancia a través de funcionarios corruptos.

- Hoy, México sigue siendo un importante importador de equipos de cibervigilancia de empresas extranjeras, especialmente de Israel.

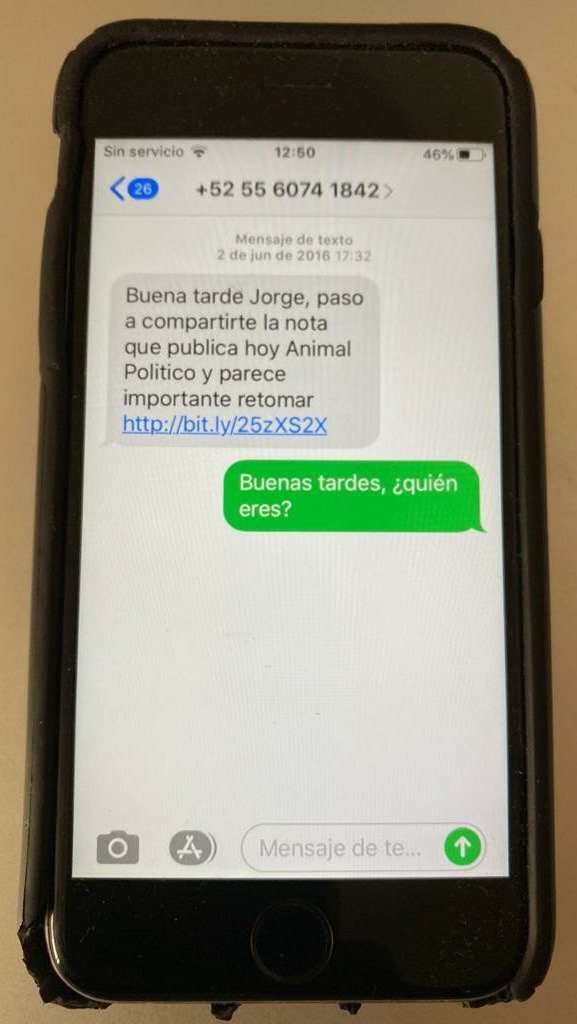

Fue un mensaje que casi pasó desapercibido. Pero detrás del mensaje se escondía una operación de vigilancia de última generación. O al menos esa era la intención. En la primavera de 2016, el periodista mexicano Jorge Carrasco estaba terminando una investigación de meses de duración de la revista Panama Papers for Proceso. Cuando su investigación sobre los clientes mexicanos lo llevó a la notoria firma comercial panameña Mossack Fonseca, recibió un mensaje de texto de un número desconocido: “Hola Jorge. Estoy compartiendo este memo que Animal Politico publicó hoy. Creo que es importante volver a compartir “. El mensaje vino con un enlace. “¿Quien es este?” Carrasco le respondió. El remitente nunca respondió.

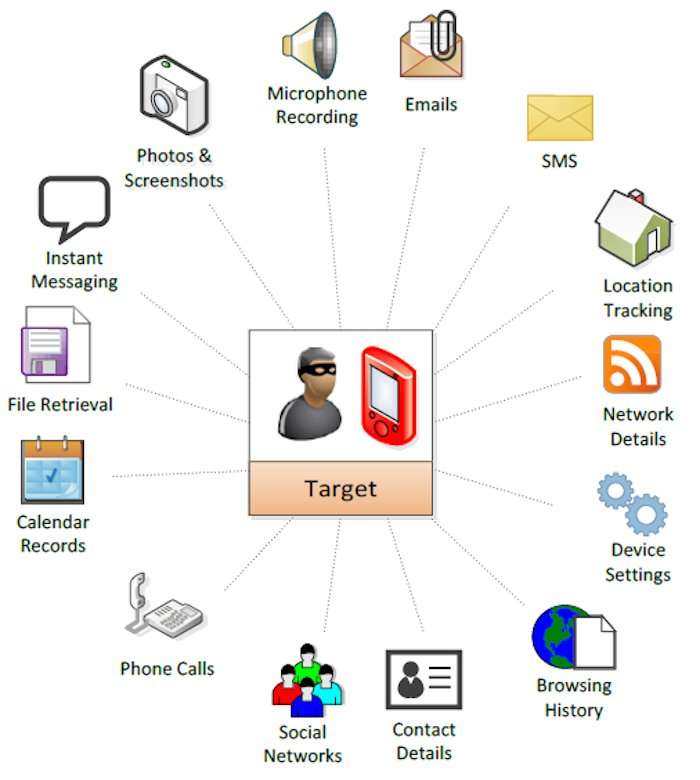

Escondido detrás de este misterioso mensaje estaba un intento de acceder al teléfono de Carrasco utilizando el software espía Pegasus, que la empresa israelí NSO Group vende a múltiples clientes gubernamentales en México. Este descubrimiento es el resultado de un análisis técnico realizado por el equipo de especialistas en seguridad digital de Amnistía Internacional en colaboración con Forbidden Stories. Cuando se hace clic, el enlace instala un software invisible que absorbe todos los datos del teléfono, incluidos los mensajes de texto. También permite activar el micrófono y la cámara de forma remota, una amenaza formidable para un periodista.

“Me fijé en el mensaje en ese momento, pero recibo muchos mensajes de este tipo”, recuerda Carrasco, quien ahora es editor en jefe de la revista Proceso.

“El mensaje que recuperamos probablemente fue parte de una campaña en curso que estuvo sucediendo en México durante ese período de tiempo en particular”, dijo Claudio Guarnieri de Amnesty Security Lab. En ese momento, el software era ampliamente utilizado por clientes en México. Según Amnistía, el número de teléfono dirigido a Jorge Carrasco era el mismo que se utilizaba para enviar múltiples mensajes de texto con enlaces maliciosos a Carmen Aristegui , una de las periodistas de investigación más conocidas de México. El nombre de dominio detrás del enlace también se usó en 2017 con el mismo software para apuntar a los partidarios de un impuesto a las bebidas gaseosas .

PARECE QUE CASI TODAS LAS TECNOLOGÍAS QUE EXISTEN EN ALGÚN MOMENTO HAN SIDO ENVIADAS A MÉXICO, DEMOSTRADAS ALLÍ O QUIZÁS UTILIZADAS ALLÍ.

“La focalización no solo fue extensa , sino que a menudo se hizo de una manera bastante imprudente con mensajes alarmantes y perturbadores que se utilizan para tratar de acelerar los objetivos de malware para que hagan clic”, explicó John Scott-Railton de Citizen Lab, una organización que ha gastado varios años investigando ataques que emplean software de Pegasus.

Jorge Carrasco se une a una lista de nueve periodistas en México cuyos teléfonos mostraban evidencia de un ataque de software espía Pegasus. En la última década, México ha sido un importante importador de tecnologías de vigilancia, a pesar de los repetidos escándalos que rodean el uso de estas herramientas contra periodistas y activistas. Y a pesar de las promesas del gobierno, no se han implementado medidas para regular estas herramientas. Ningún operador anterior ha comparecido ante la justicia y el país continúa importando herramientas invasivas de empresas extranjeras.

El atractivo de la tecnología israelí

Según un funcionario de alto rango de la Administración de Control de Drogas de los Estados Unidos (DEA), aproximadamente 20 empresas privadas de software espía han vendido software a los departamentos de policía federales y estatales de México. “Parece que casi todas las tecnologías que existen en algún momento han sido enviadas a México, demostradas allí o quizás utilizadas allí cuando se trata de muchas de las principales empresas que venden estas cosas”, dijo Scott-Railton.

Las tecnologías israelíes en particular tienen una buena reputación entre los funcionarios mexicanos. “En México, es típico que la comunidad de seguridad e inteligencia piense que Israel tiene las tecnologías más avanzadas y las mejores técnicas para el entrenamiento civil y militar”, dijo Paloma Mendoza Cortés, analista y consultora en temas de seguridad nacional.

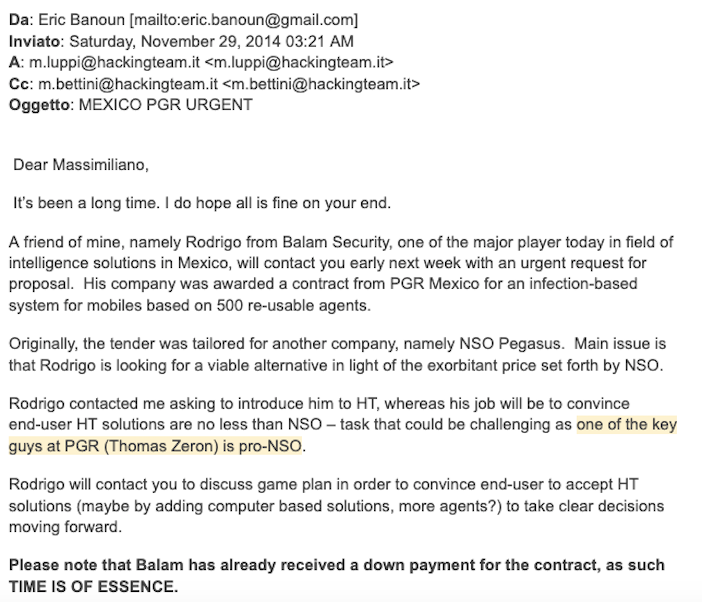

México fue durante mucho tiempo uno de los mayores clientes de NSO Group. Después de un primer contrato firmado con la Secretaría de la Defensa Nacional, la compañía israelí consolidó su lugar en el mercado en 2014 mediante la firma de un $ 32 millones de contrato con la oficina del Procurador General. Los correos electrónicos del competidor de NSO, Italian Hacking Team, que fueron pirateados y circularon ampliamente en 2015, revelaron el creciente poder de NSO durante este período. Para los vendedores italianos, el desafío era “desacreditar el mito de NSO”. Los clientes mexicanos estaban obsesionados con esta tecnología que prometía entregar el acceso completo a los contenidos de los teléfonos celulares de sus objetivos.

SOMOS UN COMPLETO FANTASMA. SOMOS TOTALMENTE TRANSPARENTES PARA EL OBJETIVO Y NO DEJAMOS RASTROS.

Según el experto en seguridad Gadi Evron, las empresas israelíes ofrecen un conjunto de herramientas que van desde el acceso a las vulnerabilidades del software hasta un servicio llave en mano en el que un cliente simplemente proporciona un número de teléfono o una dirección de correo electrónico y recibe toda la información necesaria sobre un objetivo.

NSO se ha establecido como líder del mercado. “Somos un completo fantasma”, se jactó el cofundador Omri Lavie en 2013. ” Somos totalmente transparentes para el objetivo y no dejamos rastros”. La solución insignia de la compañía, Pegasus, infecta teléfonos celulares específicos a través de mensajes de texto maliciosos, como el que recibió Jorge Carrasco. Pero en 2018, la compañía comenzó a buscar modos de infección más discretos. “Los mensajes SMS son muy visibles y dejan un rastro importante que se ha utilizado una y otra vez en investigaciones para confirmar objetivos como éste”, explicó Claudio Guarnieri. En 2019, se reveló que la compañía israelí estaba usando una falla en la plataforma de mensajería WhatsApp. Hoy en día, no es necesaria ninguna acción por parte del usuario gracias a casi invisibleredirecciones del tráfico de Internet . Una vez que un ataque tiene éxito, el cliente puede ver todo en el teléfono objetivo.

“Creo que los problemas con los abusos probablemente han aumentado en todo el mundo, pero es más difícil encontrarlos”, dijo John Scott-Railton. “A medida que NSO y otros se están moviendo hacia la venta de tecnologías de ‘cero clic’ que no se basan en un mensaje de texto, ciertamente estamos en una situación más difícil en términos de investigación”.

DEBIDO AL DESARROLLO DE LA TECNOLOGÍA, EN MUCHOS LUGARES PUEDEN IDENTIFICAR AL PRÓXIMO NELSON MANDELA ANTES DE QUE ÉL SEPA QUE ES EL PRÓXIMO NELSON MANDELA.

La poderosa herramienta, destinada a combatir el terrorismo y el crimen organizado, puede ser muy peligrosa si se usa contra periodistas, disidentes o activistas. “Debido al desarrollo de la tecnología, en muchos lugares pueden identificar al próximo Nelson Mandela antes de que él sepa que es el próximo Nelson Mandela”, dijo Eitay Mack, un abogado israelí de derechos humanos. Sin embargo, es difícil concienciar al público en general de este tipo de amenaza. “La mayoría de la gente, si les muestra la imagen de un arma, pensarán que este es el símbolo de algo malo, algo peligroso”, explicó Mack. “Pero si estás hablando de un sistema de vigilancia, es algo que es más difícil de entender … algo que no puedes ver”.

En respuestas escritas a Forbidden Stories, NSO Group afirmó que “investigaría a fondo cualquier reclamo creíble de uso indebido, que incluye afirmaciones de que [su] tecnología se utilizó para cualquier propósito que no sea prevenir e investigar legalmente casos legítimos de terror y otros delitos graves”.

Desde la perspectiva de las autoridades israelíes, incluso las reiteradas denuncias del uso de Pegasus contra civiles no justifican la sanción de NSO Group, que continúa renovando su licencia de exportación. “El hecho de que haya periodistas y activistas atacados con Pegasus, para el gobierno israelí, es solo un hecho básico de la vida”, dijo Mack. “Cada evaluación de licencias se realiza a la luz de varias consideraciones, incluida la autorización de seguridad del producto y la evaluación del país hacia el cual se comercializará el producto”, dijo un portavoz del Ministerio de Defensa de Israel a Forbidden Stories. “Se tienen en cuenta cuestiones de derechos humanos, políticas y seguridad”.

Según un ex empleado de Hacking Team, la industria de la cibervigilancia se creó por primera vez para combatir el crimen organizado, pero su misión y sus clientes cambiaron con el tiempo. Este fue el caso de la empresa italiana. “Las agencias comenzaron a equiparse para manejar esas operaciones por sí mismas”, explicó el ex empleado. “Entonces van a un segmento de clientes diferente, gobiernos que no tienen herramientas. Poco a poco hubo más y más operaciones que estaban realmente al límite. Finalmente, hacia el final, la mayoría de las operaciones se realizaron en ese lado del espectro “. Cuando fue contactado por Forbidden Stories, el ex director de Hacking Team, David Vincenzetti, se negó a responder nuestras preguntas.

Países como México insisten en que necesitan equiparse contra poderosos grupos del crimen organizado. “Hemos visto una narrativa que ha reducido los problemas de seguridad en México y la violencia relacionada con el crimen organizado como excusa, como un punto de venta para gastar grandes sumas de dinero en la adquisición de tecnología supuestamente para ser utilizada en este contexto”, explicó Luis Fernando. García, director de RD3, una organización de derechos digitales. “Aunque, como sabemos en México, la línea entre el crimen organizado y el gobierno es inexistente o, con frecuencia, muy borrosa”.

Gobernadores coludidos con cárteles

Esto es particularmente cierto a nivel estatal, donde los funcionarios a veces tienen conexiones con los cárteles que operan en su región. Pero el sistema estatal de México es exactamente lo que atrae a las empresas de cibervigilancia. Estas empresas pueden vender tecnologías reservadas a las autoridades públicas a múltiples clientes.

Esta estrategia funciona bien. Impresionado por el Sistema de Control Remoto (RCS) de Hacking Team, que infecta computadoras a través de archivos maliciosos, Tomás Zerón, director en jefe de la Agencia de Investigación Criminal (AIC) de la fiscalía, se convirtió en embajador de RCS en los estados mexicanos. “Su idea es, paso a paso y si está teniendo éxito, instalar un RCS en cada [fiscal local] del país”, escribió un empleado de Hacking Team en un correo electrónico en 2014.

Más allá de la fiscalía, los gobiernos ejecutivos locales e incluso una empresa pública, Pemex, adquirieron el software RCS. “No tienen estos poderes que la Constitución les otorga para interceptar comunicaciones, pero han adquirido herramientas que les permiten hacer precisamente eso”, explicó Fernando García. Según Paloma Mendoza Cortés, analista de seguridad, la confusión jurídica surge debido a la falta de una legislación adecuada y definiciones claras de seguridad.

A VECES, LA GENTE APARECÍA FRENTE A NOSOTROS DICIENDO QUE TRABAJABA PARA LA INTELIGENCIA. ERA NORMAL QUE PUDIÉRAMOS PREGUNTARNOS ‘¿QUIÉNES SON ESTAS PERSONAS?

Las identidades de los usuarios finales no siempre son claras para las propias empresas de cibervigilancia. Por ejemplo, durante varios meses en 2011, un intermediario mexicano DTXT Corp. mantuvo el software RCS en lugar de dárselo a la policía federal, quienes eran los presuntos clientes. Los empleados de Hacking Team pidieron repetidamente que se les devolviera el acuerdo de licencia de usuario final firmado, pero sin éxito. Un año después, un empleado escribió en una nota general que “ parece que [es] algo común en México”.

En el estado de Puebla, los empleados de Hacking Team hablaron de una instalación particularmente sospechosa. “Estaban implementando la solución para los clientes. Los llevaron a una casa abandonada sin ventanas. Estuvo lejos de la ciudad como… 2 horas ”, testificó un ex empleado que supervisó la operación de forma remota.

Entonces, uno de los ingenieros del Hacking Team entró en pánico cuando reconoció a Joaquín Arenal Romero , un funcionario que sospechaba tenía vínculos con el cartel de Los Zetas. “No estoy diciendo que esas cosas sucedieran a diario, pero seguramente sucedieron a menudo. A veces aparecía gente frente a nosotros diciendo que trabajaba para la inteligencia. Era normal que nos preguntáramos ‘¿quiénes son estas personas?’ ”, Recuerda un ex empleado. Cuando el New York Times le preguntó en 2017, el gobierno de Puebla negó haber comprado tecnología de Hacking Team.

Un ex empleado de Hacking Team recuerda que el nivel de profesionalismo variaba considerablemente entre clientes. “Agencias de alto nivel, estaban estructuradas. Tenían habitaciones seguras y todo [… ] había un auditor en el lugar que realmente estaba haciendo su trabajo ”, dijo. “[Pero] se podían ver agencias que no tenían procesos. Cualquiera puede hacer cualquier cosa. “

Este escenario no está fuera de lo común, según un alto funcionario de la DEA que dice que la policía con acceso a la tecnología de vigilancia cibernética se la vende a los cárteles. Los narcotraficantes parecen tener especial predilección por ese tipo de herramientas, como se evidenció en el juicio del líder del cartel de Sinaloa, Joaquín Guzmán Loera. Un ingeniero que trabajaba para el capo de la droga admitió durante una audiencia que compró “equipo de interceptación que permite el acceso a llamadas telefónicas, Internet, mensajes de texto”. Los cárteles que no tienen sus propios ingenieros pueden recurrir a funcionarios corruptos que, según la DEA, acceden a atacar a determinadas personas a cambio de sobornos.

“Si la agencia que lo tenía en uso hizo que un cartel lo usara, no podríamos saberlo”, dijo un ex empleado de Hacking Team. “Lo único que podríamos hacer si tuviéramos conocimiento de las violaciones es no renovar la licencia y dejar que caduque. Pero no pudimos apagarlo de forma remota “.

Los periodistas son vigilados de cerca

En el estado de Veracruz, desde la década de 1990 existe una sofisticada unidad de espionaje dirigida por el Ministerio de Seguridad Pública. Se reclutó una vasta red de informantes pagados (meseros, limpiabotas, vendedores ambulantes, traficantes de drogas a pequeña escala, así como activistas y periodistas falsos) para recopilar información sobre los llamados opositores políticos. La unidad utilizó técnicas clásicas de recopilación de inteligencia, como mantener archivos personales de periodistas, según un funcionario público que trabajó para varios gobernadores durante este período.

A lo largo de su existencia, la unidad ha complementado la inteligencia humana con tecnología de vigilancia. Entre 2017 y 2019, la unidad adquirió soluciones de alta tecnología, en particular de origen europeo. Pero, correos electrónicos de Hacking Team revelaron que Veracruz ya tuvo acceso a una versión de prueba de RCS en 2012. En 2018, el actual gobernador anunció el fin de este tipo de actividades, pero no está claro si el espionaje fue suspendido o desmantelado de forma permanente.

“Veracruz tiene una tecnología de espionaje muy sofisticada. No es Pegasus, pero es igual de bueno ”, informó una fuente bien ubicada. “Los analistas de inteligencia tienen mucha experiencia y tienen la habilidad y la tecnología para piratear teléfonos y computadoras”.

Veracruz podría considerarse una de las unidades de espionaje estatal más competentes y sofisticadas del país. La Secretaría de Seguridad Pública del Estado de Veracruz no respondió a múltiples correos electrónicos de Forbidden Stories.

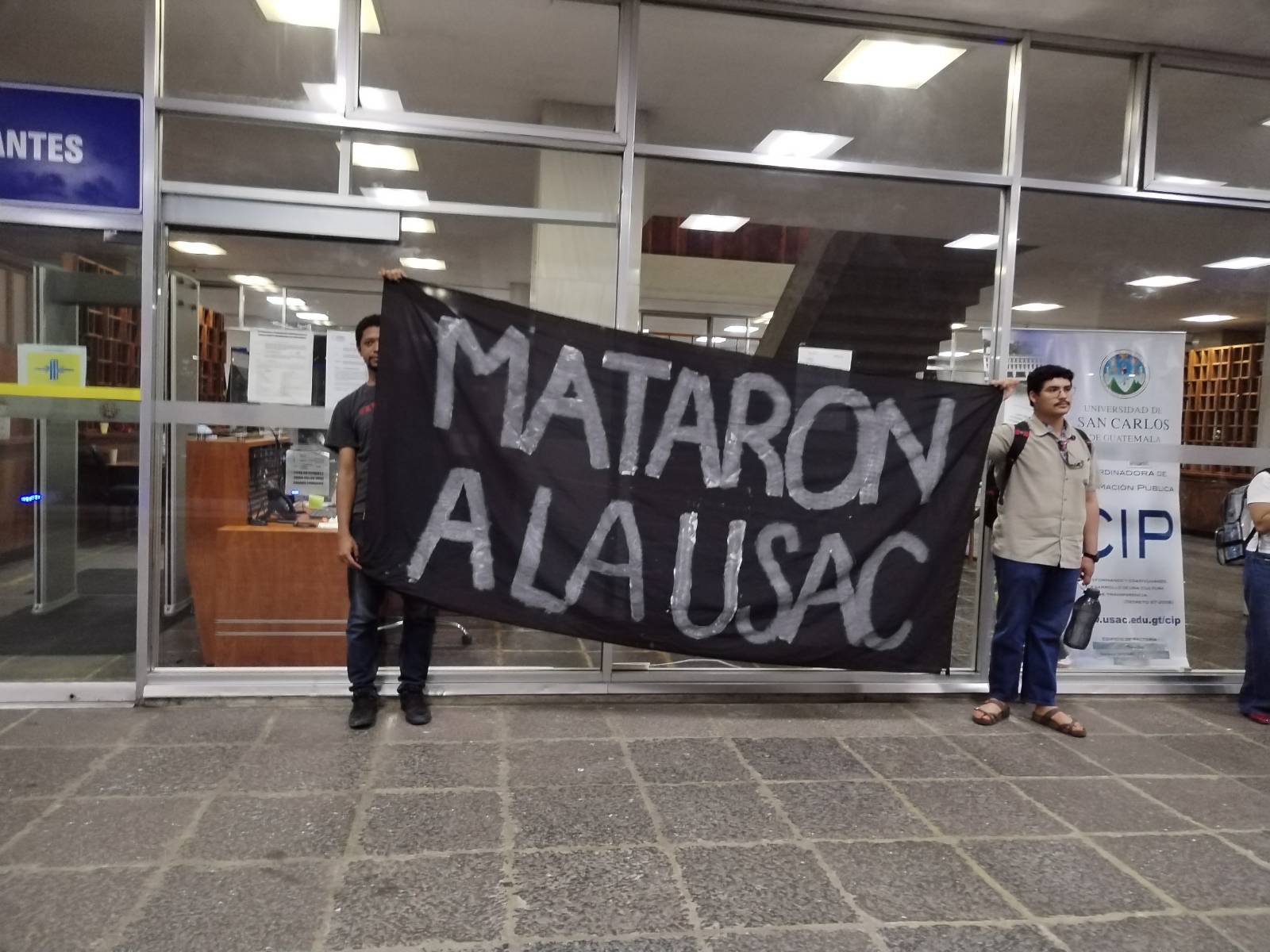

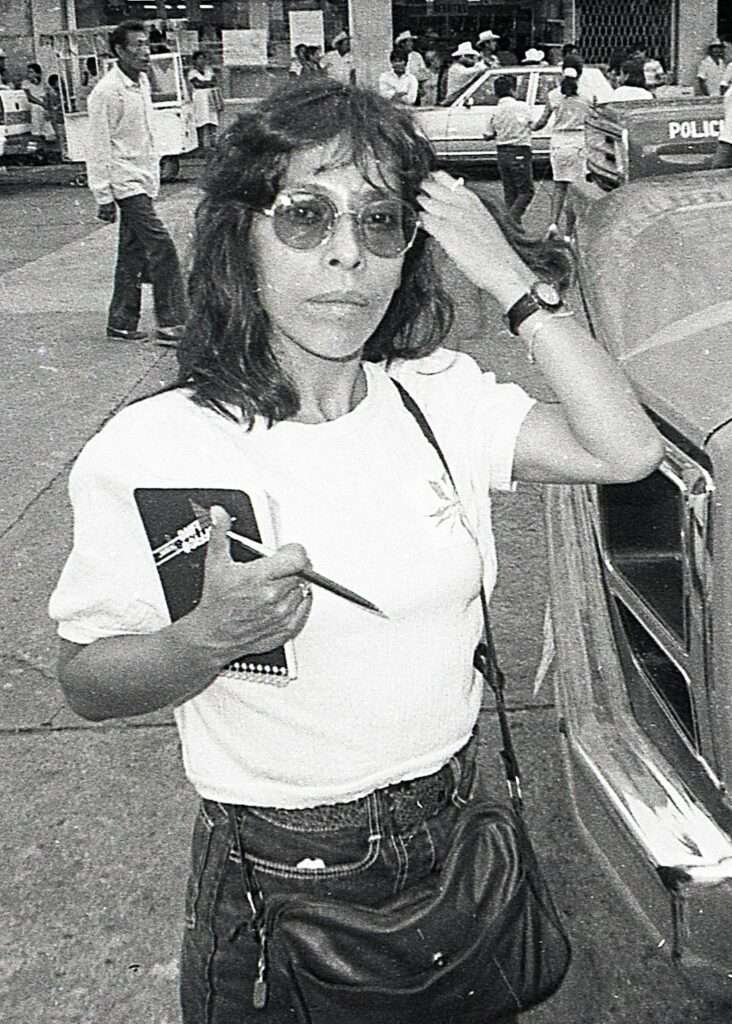

(Crédito: Alberto Morales / agencia multigráfica)

“ESCUCHÓ RUIDOS DE SU TELÉFONO, ECOS. PERO TODOS FUIMOS ESPIADOS. ERA PARTE DE LA VIDA DIARIA”

Para los periodistas, la situación es particularmente peligrosa. En 2012, la periodista Regina Martínez fue asesinada mientras investigaba a dos gobernadores estatales, Fidel Herrera y Javier Duarte. Según Reporteros sin Fronteras, la elección de este último en 2010 desató un reinado de terror contra los periodistas. Dieciséis periodistas fueron asesinados en los años siguientes. Duarte fue arrestado en la vecina Guatemala en 2017 después de seis meses de fuga por “corrupción, participación en el crimen organizado y malversación de millones”.

Andrés Timoteo, excolega de Regina Martínez, afirmó que ella siempre se sintió vigilada. “Escuchó ruidos de su teléfono, ecos. Pero todos fuimos espiados. Formaba parte de la vida diaria “. Andrés Timoteo huyó de México después del asesinato de Regina Martínez, temiendo por su seguridad.

DESCUBIERTA: La verdad enterrada de la periodista asesinada Regina Martínez

En otro estado, un ex empleado de Hacking Team recordó haber estado presente cuando un gobernador monitoreó a un periodista desde su oficina. “Estaba orgulloso”, recordó.

En 2017, varias organizaciones mexicanas e internacionales colaboraron para publicar un informe llamado “Gobierno Espía”. Durante un año, investigadores y activistas trabajaron para identificar intentos de infección abusivos contra periodistas, abogados y militantes anticorrupción. Encontraron más de 80 intentos de infección por software espía NSO en México entre 2015 y 2016. El país tiene el mayor número de abusos de software documentados. Al menos 25 personas fueron atacadas ilegítimamente, según el grupo de investigación canadiense Citizen Lab. Pero no sonaron las alarmas corporativas, “lo que nos hizo preguntarnos si la compañía le estaba dando a México un espacio especial debido a una relación favorita”, dijo Scott-Railton de Citizen Lab.

NSO Group dijo a Forbidden Stories que había investigado todos los supuestos usos indebidos de su tecnología, y agregó que “en múltiples casos, NSO [había] rescindido contratos y roto relaciones con clientes después de que se identificaron usos indebidos”, sin nombrar a ningún cliente específico.

Tras la publicación del informe, un grupo de expertos de las Naciones Unidas le pidió al gobierno de México que se comprometiera a detener la vigilancia de inmediato. “Dicho compromiso debe incluir controles efectivos sobre los servicios de seguridad e inteligencia para evitar el uso ilícito de las herramientas de monitoreo del Estado”, insistió el grupo.

Impunidad una y otra vez

El gobierno prometió iniciar una investigación. Asociaciones se juntaron con periodistas a los que Pegasus apuntaba para presentar una denuncia. Entonces nada. Para avanzar en la investigación, la fiscalía exigió que se entregaran los teléfonos que habían sido blanco de los intentos de infección. “Analizar teléfonos es notoriamente difícil en casos como este, en parte porque Pegasus tiene herramientas anti-forenses”, dijo Scott-Railton. “Señalamos que había muchas ubicaciones más confiables para la evidencia, como la red telefónica, así como los registros del despliegue de Pegasus en sí”.

Las ONG involucradas cuestionaron la imparcialidad de la fiscalía y si podían investigar una tecnología que ellos mismos usaban. “No tengo claro que el gobierno esté en camino de realizar una investigación independiente realmente seria”, dijo David Kaye, relator especial de la ONU sobre Libertad de Expresión hasta julio de 2020.

ESTAMOS EN UNA SITUACIÓN EN LA QUE DEBEMOS ASUMIR QUE ESTAS HERRAMIENTAS TODAVÍA ESTÁN DISPONIBLES PARA SU USO.

Contactada por Forbidden Stories, la fiscalía no quiso comentar sobre las investigaciones en curso.

En 2018, el presidente de México, Andrés Manuel López Obrador, declaró que el gobierno dejaría de usar el software Pegasus. “No ha habido una mención de esto en sus informes diarios desde entonces”, dijo Fernando García. Y su compromiso no es verificable por el momento ”. El presidente de México no respondió a la lista de preguntas enviadas por Forbidden Stories sobre este tema.

Según Kaye, “Estamos en una situación en la que debemos suponer que estas herramientas todavía están disponibles para su uso, y depende del gobierno demostrar que las han sometido a una restricción significativa del estado de derecho”.

En última instancia, domina una sensación de impunidad. Ni los operadores de RCS ni Pegasus han sido sometidos a procedimientos legales. “Lo más probable es que no te atrapen”, dijo Fernando García. “Si te atrapan, es muy poco probable que se abra una investigación. Si se abre una investigación, es muy poco probable que suceda algo con esa investigación o será procesado “.

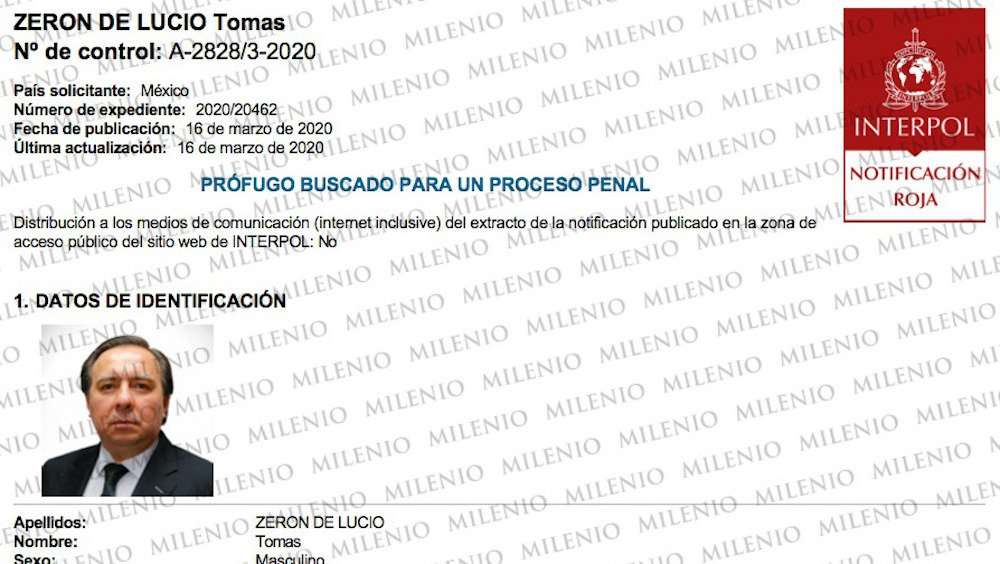

Tomás Zerón, exdirector de la AIC fue descrito en 2014 como “el comprador final” de los sistemas de cibervigilancia, en particular Pegasus. Actualmente es buscado por las autoridades mexicanas por cargos de malversación de fondos relacionados con tres contratos para adquirir equipo de espionaje entre 2013 y 2014, entre otros delitos. También es buscado por falsificar elementos de una investigación sobre la desaparición de 43 estudiantes del estado de Guerrero en 2014. Citizen Lab pudo demostrar que un grupo de expertos internacionales que investigaban este asunto también fueron atacados con el software Pegasus.

Hoy, Tomás Zerón se esconde en Israel, según el presidente de México. “Creo que está claro que Tomás ha tenido un papel crucial en la obtención y facilitación de contratos, particularmente para las empresas de vigilancia israelíes”, dijo Fernando García. “Y es, al menos en mi opinión, curioso, una coincidencia realmente interesante, que haya elegido Israel como lugar de escondite”.

El Ministerio de Relaciones Exteriores de Israel respondió brevemente a Forbidden Stories: “Israel ha recibido una solicitud [de las autoridades mexicanas] sobre esto y estamos investigando el asunto”.

Un juego de influencia y corrupción

De hecho, el fugitivo se ha encontrado en el corazón del opaco y lucrativo sistema mexicano de contratos de cibervigilancia. En este sector, la mayoría de los contratos se firman sin licitaciones y sin transparencia, lo que los hace propicios para la corrupción. “Se convierte en una carrera por la influencia”, dijo Fernando García. “Empresas e intermediarios luchan por hacerse amigos del funcionario que toma la decisión de a quién adjudicar el contrato”.

Uri Emmanuel Ansbacher se encuentra entre estos comerciantes de influencia. Originario de Israel y ahora propietario de una galaxia de empresas en México, Ansbacher es amigo del director de NSO Group, Shalev Huilo, y se dice que es el intermediario de varias empresas israelíes de cibervigilancia. Preguntado por Forbidden Stories, Ansbacher lo negó.

LAS EMPRESAS EXTRANJERAS UTILIZAN ESTE TIPO DE EMPRESAS PORQUE A MENUDO RECURREN A SOBORNAR A FUNCIONARIOS MEXICANOS

Los intermediarios pueden ser empresas mexicanas de seguridad privada o sociedades fantasma creadas exclusivamente para este tipo de transacciones. “Las empresas extranjeras utilizan este tipo de empresas porque a menudo recurren a sobornar a los funcionarios mexicanos, ofreciendo un porcentaje de la venta para asegurar el contrato”, dijo Mendoza Cortés. “Esto resulta en un sobrecoste por los productos y servicios de seguridad adquiridos por el gobierno mexicano”.

Un empleado de Hacking Team habló sobre un intermediario: “[Él] se ha hecho muy amigo del hijo del jefe de adquisiciones y ofreció NSO por 15 millones de dólares. Estoy seguro de que con esta compra se están obteniendo buenos beneficios “. NSO Group no respondió cuando se le preguntó sobre esta acusación . Los documentos filtrados de la empresa italiana revelaron que los intermediarios recibían grandes comisiones, alrededor del 30% en contratos por decenas de miles de dólares.

Algunos de los intermediarios mencionados en ese momento, Neolinx de México y Sym Servicios, siguen activos hoy. Los datos de importación recopilados por el gobierno mexicano, a los que Forbidden Stories pudo acceder con la ayuda de un analista del grupo de expertos C4ADS, mostraron que estas empresas todavía estaban importando tecnología de empresas israelíes en 2019.

El director de Neolinx no respondió a las preguntas enviadas por Forbidden Stories. El director de Sym Servicios, Niv Yarimi, afirmó que no ha actuado como intermediario para empresas de cibervigilancia desde 2015. Ahora se centra en el uso de dispositivos conectados para ayudar a mejorar la seguridad en las ciudades. Según Mendoza Cortés, la lógica de las “ciudades inteligentes y seguras” es utilizada hoy con éxito por las empresas de seguridad privada para promover sus productos y servicios en México.

Otro intermediario mexicano, EyeTech Solutions, recibió dos envíos de la empresa Circles Bulgaria, subsidiaria de Circles propiedad de NSO Group, en 2016 y 2018. Al ser contactado por Forbidden Stories, Giliad Pait, director de operaciones de EyeTech Solutions, afirmó que no había trabajado con NSO Group, antes de colgar y bloquear nuestro número.

Esto plantea preguntas sobre la historia oficial de la retirada de NSO Group del mercado mexicano, especialmente porque muchos números mexicanos aparecieron como objetivos de Pegasus vinculados a la violación de seguridad de WhatsApp en mayo de 2019. “El gobierno federal dice que no son ellos quienes son? ¿Y por qué no lo sabemos? preguntó Fernando García.

¿Dónde están los derechos humanos en todo esto?

Es poco probable que la respuesta venga de Israel. Aunque en 2018 se inició un proceso judicial contra NSO Group por la negligencia de la empresa ante los abusos del gobierno mexicano, el sistema de justicia israelí cedió ante la demanda de NSO Group de mantener la confidencialidad del proceso debido a riesgos de seguridad nacional, interferencia en las relaciones internacionales de Israel. y secretos comerciales.

Todo lo relacionado con los clientes y las licencias de exportación es confidencial. Por parte de las autoridades, “la política es no decir nada, no denunciar, no decir que es falso, no decir nada”, explicó Mack.

PUEDO DECIRLES QUE NO LES IMPORTA NADA, NI AL HACKING TEAM, NI A NSO. AFIRMAN QUE HACEN COSAS, PERO NO LES IMPORTA EN ABSOLUTO

Según él, incluso los comités encargados de evaluar las políticas de derechos humanos de estas empresas no saben nada sobre sus clientes. “Si no tienen la información, ¿cómo pueden hacer la regulación? Es una broma.”

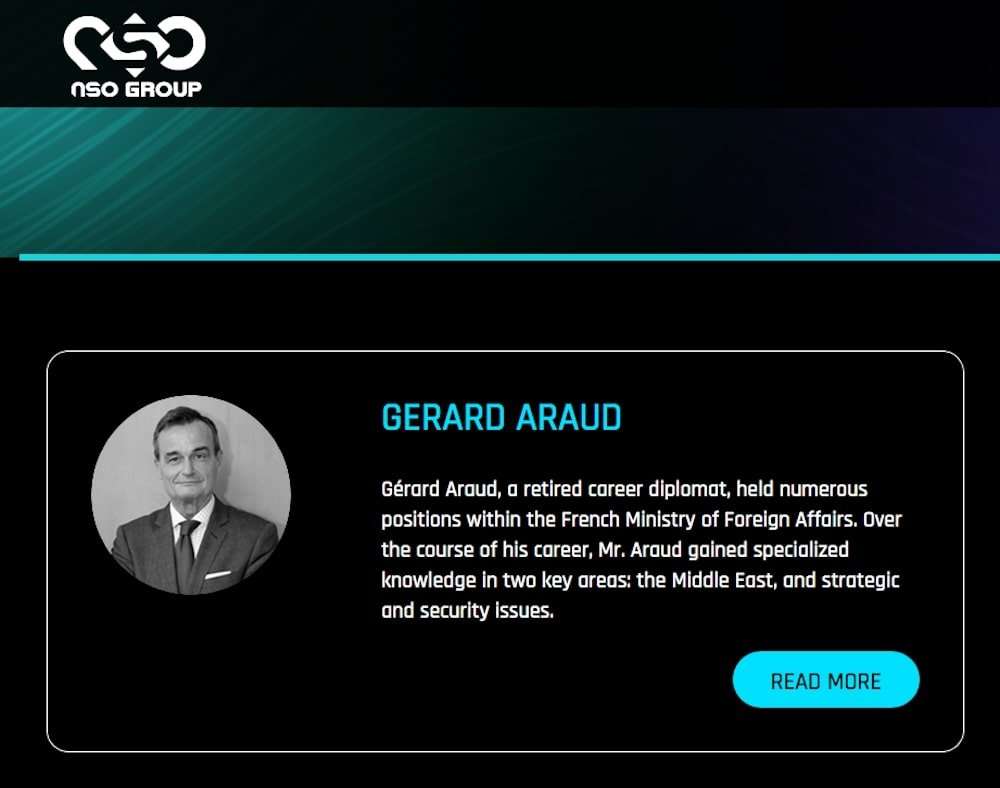

El ex embajador francés Gérard Araud, quien trabajó como asesor externo de NSO Group en temas de derechos humanos de 2019 a 2020, confirmó que no sabía “todo lo que se había implementado o lo que no … El secreto es una parte integral del negocio, lo que pone mi contribución en perspectiva ”, explicó. “Mi trabajo consistía más en tener conversaciones con los inversores que con la propia empresa”.

Según el diplomático, “el tema de las tecnologías de vigilancia y los derechos humanos requeriría legislación, o incluso una convención de Naciones Unidas, o un diálogo con organizaciones de derechos humanos”. Por su parte, NSO Group elogió el “importante papel” de Araud en el asesoramiento a la empresa.

Un ex empleado de Hacking Team tiene amargos recuerdos del comité de ética de la empresa italiana. “Esta junta nunca hizo nada. Solían entregar informes que decían, ‘este país está bien’ o ‘este país está menos bien, pero aún puedes vender’. Fue solo para mostrar “. El razonamiento de su jefe en ese momento era simple: si un gobierno dice que alguien es un terrorista, entonces es un terrorista. No depende de la empresa decidir lo contrario.

“Puedo decirles que no les importa nada”, confió hoy. “No al equipo de piratería… no a NSO. No les importa. Afirman que hacen cosas, pero no les importa en absoluto “.